Linux és BSD webszerverekre veszélyes a Mumblehard

A Linux/Mumblehard a Linuxot és a BSD rendszereket futtató szervereket támadja. A kártevő elsődleges célja, hogy a fertőzött eszközöket kéretlen leveleket küldő botnet kiépítésére használja fel. Marc-Etienne M. Léveillé, az ESET vezető biztonsági kutatója szerint képesek azonosítani a megfertőzött gépeket és figyelmeztetni a tulajdonosokat. A 7 hónapos vizsgálati periódus alatt több mint 8500 egyedi IP címet azonosítottak. Most, hogy a fenyegetés technikai paraméterei nyilvánosak, az áldozatok könnyebben megérthetik mivel állnak szemben, és megtisztíthatják szervereiket.

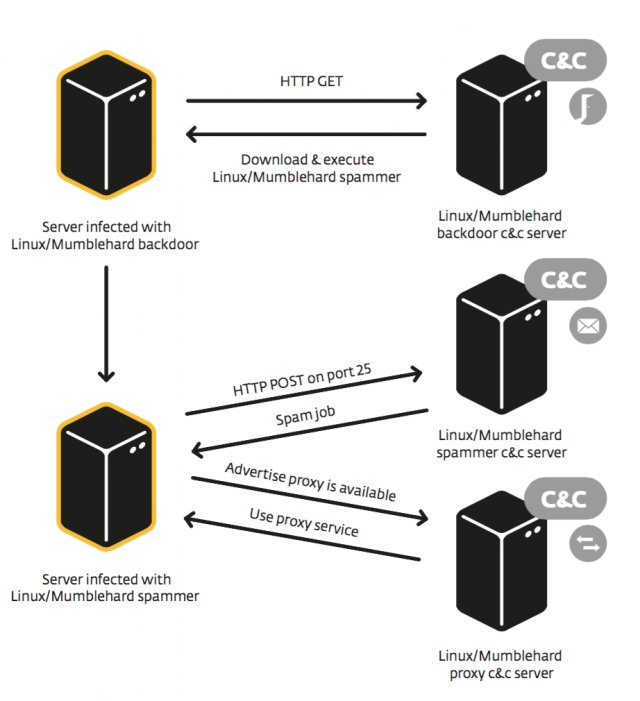

Az ESET kutatói szerint a kártevő két fő összetevőből épül fel. Az első komponens a Joomla és a Wordpress sérülékenységeit kihasználó általános backdoor (hátsóajtó) program, amely parancsokat fogad az irányító szervertől (Command and Control server). A második összetevő teljes funkcionalitású spammer daemon (olyan rendszerszintű háttérfolyamatok és szolgáltatások, amik folyamatosan futnak, és valamilyen feladat elvégzéséért felelősek), amelyet a hátsóajtón keresztül kapott utasítás indít el. Megfigyelhető, hogy a Mumblehard kártevő a Linux és BSD rendszereket futtató feltört DirectMailer nevű programon keresztül is terjed, amely jogtiszta változatát 240 dollárért lehet beszerezni a Yellowsoft oldalán. „Nyomozásaink során erős kapcsolatot találtunk a Yellsoft nevű szoftvercéggel. Néhány egyéb nyom mellett azt találtuk, hogy a kártevőben kódolt IP címek szorosan kötődnek a Yellsoft címeihez” – tette hozzá Léveillé.

Összefoglalva a Linux/Mumblehard fő célja az volt, hogy legitim IP címek mögül hosszú időn keresztül tömeges méretekben spam üzeneteket küldjön ki. A fertőzött gépek száma a kutatók által vizsgált hat hónap alatt megduplázódott, és az elemzés arra is fényt derített, hogy az évek óta rejtve működő trójai kapcsolatban állhat a YellSoft nevű tömeges levélküldést végző (úgynevezett DirectMailer) céggel. Maga a kártevő egy Perl nyelven írt script volt, amit elkódolva és futtatható formátumra (ez a Unix rendszereken ELF) lefordítva terjesztettek.

Fontos tanulsága az esetnek, hogy kártevő szempontból időnként az alternatív operációs rendszerek is veszélyben lehetnek, ezért ezeken is fontos a megfelelő konfigurálás, a tűzfal események nyomon követése, és a rendszeres biztonsági ellenőrzések elvégzése. Az incidens emellett arra is ráirányította a figyelmet, hogy, a szerver kiszolgálók biztonságát sem szabad elhanyagolni, illetve fontos a megbízható biztonsági megoldások, mint például az ESET Server Security rendszeres futtatása.

Az ESET kutatóinak teljes részletességű leírása (white paper) itt olvasható.

Kapcsolódó cikkek

- ESET Endpoint Security szoftver, Android alapú eszközökre

- Lopásgátlóval felszerelt ESET NOD32 Antivirus 6 és ESET Smart Security 6

- ESET: Böngészőn keresztül támadnak a vírusok!

- Reklámtúltengést okozó kéretlen program a legelterjedtebb károkozó a neten

- ESET: a mobileszközeinket is védeni kell a támadásoktól

- Vészbook: az online fenyegetettség melegágya

- Év eleji rohamot indított a váltságdíjszedő kártevő új változata

- Európa a bitcoint követelő zsarolóprogram árnyékában

- A HTML trójaiak riogattak minket októberben - ESET vírustoplista

- Túszul ejtett Apple felhasználók

Biztonság ROVAT TOVÁBBI HÍREI

A Rakuten Viber elnyerte a SOC 2 Type 2 tanúsítványt

A Rakuten Viber, a világ egyik vezető kommunikációs platformja, amely nagy hangsúlyt fektet a biztonságos és privát kommunikációra, sikeresen teljesítette a Service Organization Control (SOC) 2 Type II tanúsítványt. A SOC 2 az American Institute of Certified Public Accounts (AICPA) által kidolgozott ellenőrzési szabvány. Szigorú keretrendszerét úgy alakították ki, hogy biztosítsa az ügyféladatok biztonságát, rendelkezésre állását, bizalmas jellegét és védelmét.